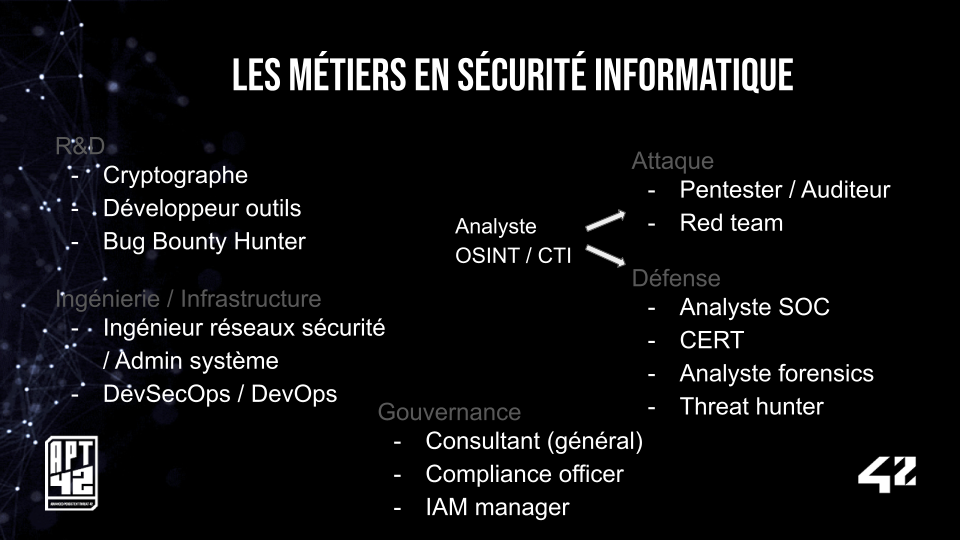

Le 27 Juin 2024 s'est tenu un atelier CV / Jobs sur le Discord d'APT42. Et chose promise, chose due, nous vous proposons de clarifier différentes familles de métiers dans le domaine de la cybersécurité.

Retrouvez également des conseils et ressources utiles pour votre recherche d'emploi en fin d'article.

Sommaire

Fiches métiers

Cliquez sur les sections/métiers pour les développer !

🔬 Recherche et Développement

Bug Bounty Hunter

Définition

Le/La Bug Bounty Hunter est une personne qui va chercher des bugs au sein d'un programme ou d'une application après avoir souscrit à un programme de recherche de bugs sur un site spécialisé (HackerOne, Google Bug Hunters, YesWeHack, etc. ...). En général, ce programme de recherche de bugs établit un périmètre (scope) de recherche. Si un bug est trouvé, le/la hunter va rédiger un rapport pour détailler en quoi ce dernier consiste et éventuellement mettre en place une preuve de concept (PoC). Pour finir, selon une grille définie en amont, l'équipe en charge du suivi de l'application ou du programme informatique va accorder — ou non — une récompense correspondant à la criticité de la découverte. Notons que ce métier n'est pas vraiment reconnu en France : il s'agit le plus souvent de personnes qui travaillent sous le régime de la micro-entreprise, avec toutes les galères que peut occasionner le vide juridique entourant cette pratique. Néanmoins, une timide reconnaissance du bug hunting s'est installée comme en témoigne le récent programme de Bug Bounty pour FranceConnect.Bon à savoir

Compétences

Il n'y a pas d'études en tant que telles pour être Bug Bounty Hunter — hormis quelques écoles privées spécialisées en cybersécurité. Cependant, il y a évidemment des compétences et connaissances requises qui sont directement liées au domaine de recherche.Et à 42 ?

42 ne propose pas de devenir Bug bounty Hunter. Cependant, elle permet d'acquérir de nombreuses compétences (en programmation, sécurité, etc. ...) qui peuvent aider à exercer ce métier.Liens

Cryptologue

Définition

La cryptologie regroupe en fait deux sous-domaines : la cryptographie d'un côté, qui vise à mettre en place des protocoles de chiffrement, et la cryptanalyse, qui vise à casser ces protocoles. Le/La cryptologue est la personne qui est chargée d'établir, tester, étudier et développer des procédés de chiffrements utilisés sur différents terminaux de communication (aussi bien sur des distributeurs automatiques de billets que sur des communications satellitaires) ou non encore utilisés — par exemple dans le but d'établir de nouvelles spécifications. Ce métier est principalement orienté vers la recherche et le développement, avec une très forte composante mathématique : les protocoles de chiffrement sont toujours a priori un ensemble de fonctions mathématiques diverses avant d'être implémentés de façon logicielle ou hardware.Bon à savoir

Compétences

Excellentes compétences en mathématiques et en informatique.Et à 42 ?

Si 42 en tant que telle ne permet de devenir ni cryptographe ni cryptanalyste sans études préalables, elle propose néanmoins différents projets qui initient aux protocoles de hashage (MD5, SHA256) et de chiffrement (DES, RSA).Liens

Développeur·euse d'outils

Définition

Le développeur ou la développeuse d'outils a pour objectif de soutenir d'autres équipes au sein de sa boîte telles que l'équipe pentest ou réponse à incidents. Ainsi, son rôle consiste à répondre à leurs besoins en développant des scripts, des API, des interfaces, des preuves de concept (PoC), des plugins et plus encore.Bon à savoir

Compétences

Des compétences en développement web ou en bas niveau selon la spécialisation. Bonus : des bases en pentest web et en réseau.Et à 42 ?

42 vous prépare très bien à ce métier. En parallèle du tronc commun ou une fois validé, nous vous recommandons d'apprendre Python et de vous parfaire sur JavaScript/TypeScript.Liens

Reverse Engineer

Définition

Le/La Reverse Engineer — ou aussi reverser — (ingénieur·e en rétro-ingénierie) analyse les logiciels ou le code pour comprendre leur fonctionnement interne et identifier des vulnérabilités ou des mécanismes de protection. Ce travail est crucial pour la découverte de failles de sécurité et la recherche en cybersécurité.Bon à savoir

Compétences

Expertise en décompilation et analyse de code, connaissances en architecture logicielle, compétences en programmation et systèmes d'exploitation.Et à 42 ?

Vous trouverez quelques projets d'introduction à l'exploitation de binaires après le tronc commun (cf. liste dans les liens ci-dessous) mais vous devrez creuser et approfondir par vous-même.Liens

⚙️ Ingénierie - Infrastructure

DevSecOps / DevOps

Définition

Ce sont deux métiers similaires. Le DevOps est une pratique pour les produits dits "SaaS" : Sofware as a service, c'est à dire des applications informatiques dont les fonctionnalités sont disponibles sur le réseau internet par le biais du "cloud computing". Un·e DevOps a des compétences aussi bien en programmation qu'en administration système et réseau. Cette personne se charge du cycle de vie entier d'une application, de sa conception à sa maintenance. Le DevSecOps est en réalité une variante de la pratique du DevOps, en intégrant l'aspect sécurité tout au long du cycle de vie sus-mentionné.Compétences

Des compétences en programmation, en administration système et réseau, en sécurité informatique. Une appétence pour des logiciels d'automatisation et d'orchestration (Ansible, Kubernetes, etc. ...) est obligatoire.Et à 42 ?

A 42, deux projets sont liés à ces pratiques (en mettant de côté les aspects programmation et administration système/réseaux) : cloud-1 (pour découvrir Ansible), IOT (pour apprendre les bases de Kubernetes et les méthodes de CI/CD).Liens

Ingénieur·e Réseau, Système et Sécurité

Définition

Il s'agit d'un personne en charge du bon fonctionnement d'un système d'information (SI), de sa sécurité et ses perfomances en mettant en place la politique de sécurité déterminée en amont. Elle veille à protéger le SI des attaques extérieures en mettant en place des outils de détections, des règles anti-intrusion, en mettant à jour les différents outils informatiques du SI en lien avec les différentes équipes qui composent l'aspect sécurité d'une entreprise.Bon à savoir

Compétences

Forte compétences en réseaux, excellentes connaissances des systèmes d'exploitation : selon l'entreprise, Unix/Linux et/ou Windows, notamment le composant Windows Active Directory.Et à 42 ?

42 propose de nombreux projets en lien avec l'administration des systèmes informatiques dont sur l'aspect purement système et/ou réseau (Born to be root, BADASS, etc. ...), principalement sur des OS type Linux. Prochainement, de nouveaux projets concernant l'administration d'un système Windows devraient voir le jour.Liens

🔒 Gouvernance

Compliance Officer

Définition

Le/La Compliance Officer veille à ce que les entreprises respectent les régulations et les normes en matière de sécurité des données et de protection de la vie privée. Cette personne est responsable de l'élaboration et du suivi des politiques de conformité et de sécurité.Compétences

Connaissance des réglementations, capacité à élaborer des politiques, compétences en gestion de projets et en communication.Et à 42 ?

42 ne forme pas à ce métier.Formateur·ice / Security Awareness Officer

Définition

Face aux nombreuses tentatives de piratage et à l'efficacité de l'ingénierie sociale, les entreprises ont besoin de former leurs employé·e·s pour réduire les risques de compromission. Le formateur ou la formatrice peut aussi bien exercer en école et centre de formation qu'en entreprise. Son rôle est de concevoir des programmes de sensibilisation du personnel, des supports de formation, voire des serious games et des CTFs. Au sein d'une entreprise, le/la Security Awareness Officer se charge de la conception et/ou de la mise en place de campagnes de sensibilisation du personnel.Compétences

Connaissances de base en sécurité informatique, excellente communication, à l'écoute, capacité à s'adapter à son public, à vulgariser et être pédagogue. Dans le cadre de la conception de CTF, des compétences en événementiel et en game design peuvent s'avérer utiles, ainsi qu'avoir déjà participé à un CTF.Et à 42 ?

42 ne forme pas à ce métier mais vous donne des compétences techniques qui pourront vous permettre de vous démarquer.Liens

IAM Manager

Définition

L'IAM (Identity and Access Management) manager est responsable de la gestion des identités et des accès des utilisateurs dans une organisation. Il/Elle veille à ce que les bonnes personnes aient accès aux ressources appropriées tout en maintenant la sécurité.Bon à savoir

Compétences

Expertise en gestion des identités, compréhension des politiques d'accès, compétences en administration des systèmes.Et à 42 ?

42 ne forme pas à ce métier.⚔️ Attaque

Pentester / Auditeur·ice

Définition

L'auditeur ou l'auditrice simule des attaques pour identifier les vulnérabilités des systèmes informatiques et des réseaux. Son but est d'aider l'entreprise qui l'emploie ou des organisations clientes à renforcer leur niveau de sécurité en découvrant et en corrigeant les failles potentielles avant qu'elles ne soient exploitées.Bon à savoir

Compétences

Des bases aussi bien théoriques que pratiques en sécurité. Capacité à rédiger un rapport en fin d'audit et à écrire des scripts. Vous pouvez vous spécialiser en interne ou en web. Jetez un oeil à l'OWASP Top 10 et aux plateformes de formation gratuites telles que Root Me, Hack The Box ou Portswigger Web Security Academy.Et à 42 ?

42 ne forme pas à ce métier. Par contre, l'école vous permet d'acquérir des bases en développement qui peuvent vous donner un avantage.Liens

Red team

Définition

Ce terme désigne des missions d'un type particulier pouvant aussi bien devenir une spécialisation qu'être remplies par des pentesters de manière occasionnelle. Cela dépend du secteur et de l'entreprise, mais le Red Teaming reste un métier à part entière s'il respecte son rôle d'origine. L'équipe missionnée a pour consigne de tester la sécurité d'une organisation (gagner des accès, entrer dans les locaux sans autorisation ni badge, accéder à des endroits réservés à certains postes) en effectuant des tests d'intrusion web et physique afin d'aider le client à améliorer sa sécurité (test de la sécurité HYBRIDE). L'équipe utilise souvent des techniques d'ingénierie sociale et de phishing pour la phase "Initial access", mais elle est gloabelement amenée à développer des outils et des techniques qui ciblent spécifiquement l'entreprise afin de tester la sophistication de sa détection et de sa défense face à des attaques très élaborées comme celles menées par les APTs (Advanced Persistent Threats).Et à 42 ?

42 ne propose pas de projets en lien avec ce métier. Il est d'usage de commencer comme auditeur·ice puis d'accepter des missions de red team.Liens

🛡️ Défense

Analyste CERT

Définition

L'analyste CERT (Computer Emergency Response Team) intervient en cas d'incidents majeurs de sécurité informatique pour minimiser les dommages et restaurer les systèmes. Il/Elle se concentre sur la réponse aux incidents, la gestion des crises, et la remédiation post-incident.Bon à savoir

Compétences

Gestion des crises, expertise en réponse aux incidents, capacités de coordination et d'analyse.Et à 42 ?

42 ne forme pas à ce métier mais vous donne des bases en programmation, scripting et administration système qui pourront se révéler utiles.Liens

Analyste forensique

Définition

C'est une personne chargée d'analyser un SI (Système d'Information) après la détection d'une cyberattaque, de recueillir les preuves de cette cyberattaque, la façon dont elle a été menée, par qui, ainsi que son étendue avant une éventuelle action judiciaire. Plus spécifiquement, il s'agit aussi bien de faire "remonter" des fichiers cachés, effacés, que d'analyser les journaux d'événement (aussi bien réseaux que systèmes), d'analyser des dumps de mémoire vive, des disques etc. ... En bref, repérer et recueillir, classer toutes les traces qu'une organisation criminelle (ou un individu) aura laissé derrière elle afin d'établir le modus operandi de la cyberattaque.Compétences

Très bonne connaissances des systèmes d'exploitations et de leur fonctionnement, capacités d'analyse, d'exhaustivité. Etant donné que les causes d'une cyberattaque peuvent être diverses, l'analyste forensique peut aussi avoir besoin de compétences en rétro-ingénierie et en cryptologie (notamment pour les malwares). C'est un métier qui entretient des liens forts avec la Cyber Threat Intelligence (cf. Analyste CTI dans la catégorie 🔍 Renseignement).Et à 42 ?

42 ne propose pas de projet en lien avec ce métier.Liens

Analyste SOC

Définition

L'analyste SOC (Security Operations Center) surveille les réseaux et les systèmes pour détecter et répondre aux incidents de sécurité en temps réel. Il/Elle analyse les alertes via un outil, qu'on appelle SIEM (Security Information and Event Management), qui réunit les logs et contient les règles de détection. Il/elle enquête sur ces alertes grâces aux solutions/outils à sa disposition pour déterminer si l'alerte représente une menace ou non : c'est une étape cruciale dans la défense de l'entreprise. Si l'alerte se révèle être "true positive" : elle peut être soit rapidement traitée par l'analyste SOC, soit représenter une enquête plus lourde et être déclarée comme incident. La procédure de réponse à incidents est alors enclenchée ; elle est traitée par les incident responders qui peuvent avoir l'analyste en support.Bon à savoir

Compétences

Surveillance des réseaux, gestion des incidents, compétences analytiques et techniques.Et à 42 ?

42 ne forme pas à ce métier mais vous donne des bases en programmation, scripting et administration système qui pourront se révéler utiles.Liens

Threat Hunter

Définition

Le/La Threat Hunter (chasseur de menaces) recherche activement les signes d'attaques sophistiquées ou d'activités malveillantes qui n'ont pas encore été détectées par les systèmes de sécurité existants. Son rôle est proactif pour anticiper les menaces avant qu'elles ne causent des dommages ou vérifier que l'ennemi n'est pas déjà présent. Le/La Threat Hunter développe des règles de détection en partant du principe que "les ennemis sont déjà là", il/elle va alors traquer toute trace de menace, aussi sophistiquée soit-elle.Bon à savoir

Compétences

Grande maîtrise technique, analyse de données, expertise en détection de menaces, capacité à mener des recherches approfondies.Et à 42 ?

42 ne forme pas à ce métier mais vous donne des bases en programmation, scripting et administration système qui pourront se révéler utiles.Liens

🔍 Renseignement

Analyste CTI

Définition

L'analyste Cyber Threat Intelligence analyse les modes opératoires d'acteurs de la menaces (cybercriminels, groupes d'attaquants...) afin de caractériser et de prévenir des attaques informatiques dont pourraient être victimes les entreprises, ou de détecter des ingérences et des campagnes d'influence numériques. L'analyste doit effectuer une veille régulière et savoir restituer ses analyses à autrui.Bon à savoir

Compétences

Compétences techniques en investigation, bases en informatique et en OPSEC (c'est-à-dire sécuriser sa navigation en ligne), connaissance de l'écosystème cybercriminel, ainsi que des qualités rédactionnelles, un sens de l'organisation et une capacité à retranscrire des informations de manière claire. Parfois, la maîtrise de langues telles que le russe, l'arabe ou le mandarin est un avantage, de même qu'une spécialisation sur une aire géographique.Et à 42 ?

42 ne propose pas de projets en lien avec ce métier. Il faudra vous former par vous-même. De nombreuses ressources sont disponibles gratuitement (voir le lien plus bas "Ressources").Liens

Analyste OSINT

Définition

Détective numérique, l'analyste OSINT (Open Source Intelligence) ressemble beaucoup à l'analyste CTI. Il ou elle mène des investigations en ligne en collectant, analysant et donnant sens à des données disponibles publiquement, des données en "sources ouvertes". Son rôle est de fournir des renseignements exploitables et stratégiques.Bon à savoir

Compétences

Compétences techniques en investigation, bases en informatique et en OPSEC (c'est-à-dire sécuriser sa navigation en ligne), ainsi que des qualités rédactionnelles, un sens de l'organisation et une capacité à retranscrire des informations de manière claire. Bonus : savoir utiliser des API et écrire des scripts pour automatiser la collecte d'informations. Tout comme l'analyste CTI, des compétences langagières et des connaissances en géographie sont un plus.Et à 42 ?

42 ne propose pas de projets en lien avec ce métier. Il faudra vous former par vous-même. De nombreuses ressources sont disponibles gratuitement (voir le lien plus bas "Ressources").Liens

Conseils

Le CV

✅ Il est recommandé de faire figurer sur votre CV les informations et sections suivantes :

- Prénom et nom.

- Le titre du poste visé et non "Étudiant·e en sécurité/informatique/etc" ou "À la recherche d'un emploi en cybersécurité" même si vous postulez pour un stage ou une alternance. C'est essentiel pour les RH ou votre futur·e encadrant·e et cela prouve votre intérêt pour le domaine.

- De quoi vous joindre : adresse email, numéro de téléphone.

- Expériences professionnelles (idéalement, les mettre en premières, avant les formations).

- Formations, diplômes, certifications.

- Langues vivantes avec niveau.

- Compétences (langages de programmation, outils, des savoir-faire comme "rédiger de la documentation").

- Bons bonus : profils Hack The Box/Root Me/autre, expériences associatives, activités, loisirs, soft skills, etc. ...

🚫 Les choses à ne pas mettre :

- "CV" : Pas besoin d'indiquer que c'est un CV, c'est explicite. Tout comme indiquer "téléphone" en face de votre numéro ou "email" devant votre adresse est redondant.

- Votre adresse postale complète. Seule la (ou les) région/département est nécessaire pour informer l'entreprise de l'endroit où vous souhaitez exercer. Certain·e·s recruteur·euse·s discriminent en effet sur le lieu d'habitation ou favorisent les personnes résidant le plus près du lieu de travail.

- Des jauges : Remplir des jauges ou un nombre d'étoiles/points pour définir votre niveau de compétence peut se retourner contre vous. Ce système vous fait admettre que vous êtes bon·ne dans certains domaines mais incompétent·e dans d'autres, ou vous faire paraître arrogant·e. Mettre le nom de la compétence suffit, c'est lors de l'entretien que vous pourrez développer vos savoir-faire et acquis.

Exemple : "5/5 en C et 3/5 en Python". Le/la RH pourrait penser que vous vous prenez pour un·e expert·e en C et pourrait avoir plus d'attentes lors de l'entretien. Il/Elle pourrait également se questionner sur votre niveau en Python : Pourquoi 3/5 ? À quel point manquez-vous d'expertise ?

💡 Voici une liste non exhaustive de conseils pour rédiger votre CV que vous êtes libre de suivre ou non.

- La phrase d'accroche est très importante, la plupart des RH regardent les CVs avec un pattern en F : imaginez une zone en forme de F sur votre CV, c'est la surface que les yeux de la personne en charge du recrutement vont le plus regarder (voire ne regarder que ça), et la phrase d'accroche en fait partie (avec les titres qui suivront). Cette phrase sert à directement démontrer votre singularité et votre motivation : essayez de raconter une petite backstory qui explique pourquoi vous aimeriez exercer ce métier.

Exemple : "Un jour, j'ai étudié/vu une fameuse attaque. C'est là que j'ai commencé à me plonger dans le red teaming [...] C'est pourquoi [...]"

Bien entendu, à personnaliser, reformuler et développer sur votre CV. - N'utilisez pas de pseudonymes à l'air peu sérieux comme

ft_loloud4rkS4suk3(pseudo GitHub/GitLab/autre, partie locale de votre adresse email, etc. ...). - Relisez-vous. Utilisez le correcteur de Libre Office ou Word. Les fautes sont à bannir, en particulier si vous prétendez être "rigoureux·se" dans vos soft skills.

- Préférez une mise en page sobre et lisible à un design créatif. Soignez votre mise en page (aérée mais riche d'informations), cela prend du temps mais démontre votre implication.

- Préférez un fond blanc. Si on imprime votre CV, un fond sombre le rendra illisible en plus de gâcher de l'encre.

- Évitez de mettre des termes "bullshit". Peut-être que ça peut passer devant un·e RH non spécialisé·e, mais une fois votre CV entre les mains de l'équipe technique, les termes que vous utilisez seront décisifs. Beaucoup d'influenceur·euse·s profitent de l'engouement autour de la sécurité informatique et sont les premiers à utiliser ces termes car ils n'ont pas de connaissances techniques. Montrez que vous êtes un minimum technique et utilisez des termes ciblés et professionnels.

Exemple : Pour un poste Blue Team (défense), on n'utilise pas que les termes "ransomware", "phishing" et "menace cyber" (svp pas celui là). On parlerait plutôt de : "DFIR", "Threat Intelligence", "APT", "incidents", "MITRE", "forensique"...

Évitez également "Hacker éthique" au lieu de pentester ainsi qu'"Expert·e en Cybersécurité". Postuleriez-vous à une offre de Data Scientist en vous disant "Expert·e en IA" ou à une offre de Dev Front-end en tant qu'"Expert·e en web" ?

Cela peut varier selon le poste, mais voilà de quoi vous donner une idée. - Fournir votre photo, âge et nationalité (sauf exceptions pour cette dernière) n'est pas obligatoire à l'étape du CV. À vous de faire le choix de les donner ou non.

💡 Conseil : Si vous décidez de mettre une photo, elle doit être un minimum récente et vous donner l'air professionnel : fond neutre idéalement uni et clair, posture droite et tenue correcte.

- Mettre vos centres d'intérêts peut s'avérer avantageux si la personne en charge du recrutement partage vos goûts. Cela peut permettre de briser la glace dans un moment stressant comme un entretien !

- La langue du CV peut varier selon le pays que vous visez, renseignez-vous, mais il est très courant de nos jours en France que les CVs soient préférés en anglais ; eh oui ! En informatique, on est souvent amenés à communiquer (entre collègues) et à consulter des ressources en anglais.

- Organisez vos informations par hiérarchie d'importance. Vous vous souvenez du pattern en F mentionné plus haut ? Il n'est pas dit que le/la RH finira de parcourir la zone. Faites en sorte que les compétences adéquates pour le poste lui sautent aux yeux.

Exemple : Positionnez toujours les compétences les plus adaptées en haut. Placez les projets scolaires significatifs qui démontrent le plus de compétences nécessaires au poste visé en premier, et ainsi de suite.

- Listez les expériences professionnelles en accord avec le poste convoité. On a souvent peur de ne pas en mettre assez mais un CV trop chargé et pas assez spécialisé dessert votre candidature. Dans leur description, tentez de mettre en avant les compétences transversales qui sont utiles au poste.

Exemple : Le métier de pompier demande du sang froid, un atout avantageux en réponse à incident et donc à indiquer.

- Pour un métier technique tel que développeur·euse ou pentester :

- Un lien vers un portfolio (GitHub/GitLab/autre) est un gros + ! Soignez la présentation de vos projets en ajoutant un guide d'installation dépendances comprises (car on ne peut pas deviner comment installer et lancer votre projet), la liste des fonctionnalités, des captures d'écran ou des schémas et toute autre information utile à vos README.

- Des profils sur des sites de challenges vous donnera un avantage et l'air vraiment motivé. N'ayez pas peur de les ajouter même si vous avez peu de points surtout pour un stage ou une alternance (si une entreprise exige un nombre très haut de points pour un stage ou une alternance, c'est 🚩).

- Pour une candidature en Blue Team (défense), il ne faut pas hésiter non plus à donner des liens vers des sites de challenges, des expériences CTFs ou des ressources que vous consultez pour alimenter vos connaissances.

- Si vous avez fait ou faites des CTFs, nous vous conseillons de noter vos chemins de résolution pour chaque challenge (aussi appelés "write-ups") et d'en faire un blog. Un lien vers un blog soigné montrera non seulement votre participation impliquée à des événements mais aussi que vous savez enquêtez sur des pistes et en dresser un bilan.

Recherche d'emploi

- Si une lettre de motivation est demandée, envoyez-en une obligatoirement. Dans le cas contraire, c'est toujours une preuve supplémentaire de votre motivation.

- Nous vous conseillons de ne jamais mentir ; en général c'est quand l'équipe technique vous interroge qu'elle comprend très vite si vous avez baratiné ou non. Pas besoin de mentir, avec un peu d'implication vous aurez tout ce qu'il faut pour une première expérience !

- N'ayez pas peur de postuler pour des offres qui requièrent un Master/titre d'ingénieur. C'est très "old school" et "français", mais la réalité démontre que la plupart des gens qui ont ces diplômes ne sont pas forcément meilleurs que vous.

- Nous tenions à vous dire que de nombreuses personnes en sécurité n'ont jamais programmé de leur vie, cela veut tout dire : ne vous reposez pas entièrement sur le cursus de 42.

- Vous hésitez entre deux postes ? Plutôt que d'avoir un seul CV extrêmement compact et pas assez spécialisé, faites deux CV différents et ciblez bien les offres.

- On ne le répétera jamais assez : plus vous êtes spécialisé·e, plus vous augmentez vos chances de taper dans l'œil de la personne en charge du recrutement.

PS : Lors d'un entretien, osez dire quand vous ne savez pas et montrez votre envie d'apprendre, c'est très bénéfique croyez-nous. :)

💚 Les green flags pour un stage

Un stage de fin d'études restant une formation, voici quelques bons signes :

- L'offre de stage est concise et ne ressemble pas à une offre de CDI/CDD.

- Vous n'êtes pas là pour remplacer quelqu'un (employé·e en arrêt).

- On ne vous demande ni certifications payantes (comme l'OSCP) ni d'avoir 2000 points sur Root Me.

NOTE : en tant qu'étudiant·e, il est anormal de payer des certifications. La plupart sont des arnaques ou trop onéreuses pour une première expérience, nous vous conseillons d'attendre d'être en entreprise : vos collègues vous conseilleront des certifications avec une véritable valeur et c'est l'entreprise qui vous la paiera ! Cool hein ? - La rémunération est indiquée sur l'offre ou vous est transmise durant l'entretien.

- La rémunération est élevée (+1000 euros mensuels).

- Durant l'entretien, on ne vous demande pas si "vous habitez loin ou en banlieue" (alerte horaires extensibles), combien vous aimeriez être rémunéré·e en tant que stagiaire, et quelles sont vos prétentions salariales si éventuellement on vous proposait un CDI à la fin (??).

- On ne vous fait pas passer 4 entretiens et un test technique de plusieurs jours.

- On vous fait passer des entretiens à des heures ouvrées et en semaine (du lundi au vendredi).

- Au terme du processus de recrutement, vous savez qui sera votre encadrant·e.

- L'entreprise n'est pas pressée de vous recruter et ne cherche pas à avancer votre date de début. Elle est même d'accord pour la reculer si besoin.

- L'entreprise ne dénigre pas les anciens et anciennes employées.

- Tout au long du processus, personne ne vous fait de remarque appuyée sur le fait que vous êtes une femme.

- Durant l'entretien, il est possible de discuter du sujet de stage pour l'adapter à votre profil et vos objectifs.

Connaissez vos droits

- La convention collective ?

- Les entretiens annuels ?

- Négociez votre salaire à la hausse tous les ans.

- La gratification minimale d'un stage

- Embauche à la fin d'un stage : quelles conséquences sur la période d'essai ?

- Renseignez-vous sur les différents statuts :

- Secteur privé : statut cadre ou statut employé.

- Secteur public : agents publics titulaires (fonctionnaires et autres catégories), agents non titulaires (auxiliaires, agents contractuels, vacataires).

Il y a une croyance étrangement répandue comme quoi un salaire correct et une bonne ambiance s'excluraient mutuellement. C'est faux.

Ressources utiles et salaires

- Index EgaPro

- How good are you at programming? (En français ici)

Nous avons créé un sondage anonyme pour recenser les salaires en sécurité informatique :

Et pour les administrations d'État :